Blog

Qu'est-ce que le SIEM et quels sont ses avantages ? SIEM (Security Information and Event Management) est un hybride de Security Information Management (SIM) et Security Event Management (SEM). Un système SIEM analyse en temps réel les avertissements de sécurité émis par les applications et les réseaux. SIM est le rassemblement, monitoring, et l'analyse des données liées à la sécurité, telles que les fichiers journaux, […]

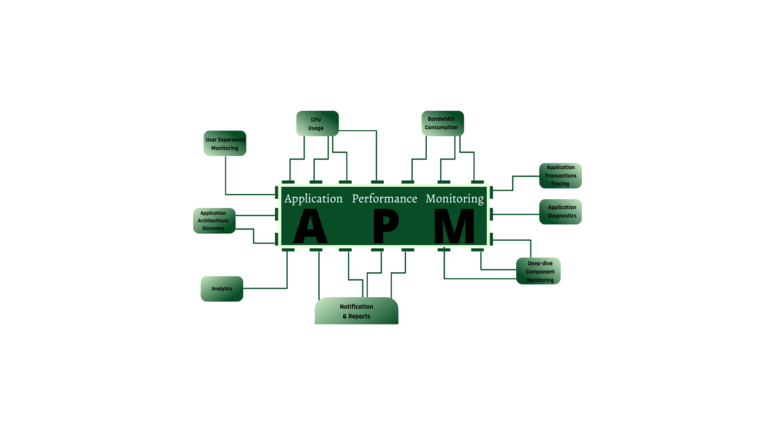

Découvrons le fonctionnement d'Elasticsearch for APM Vous êtes-vous déjà demandé comment surveiller simplement les performances de votre application ? Elastic APM est la solution. Elastic Application Performance Management (APM) est une nouvelle fonctionnalité d'Elasticsearch 6.1 (en version bêta et alpha dans 6.0). Opbeat (une application performante monitoring – APM – cabinet) a fusionné avec Elastic il y a quelques mois […]

L'externalisation de la gestion des installations est une étape difficile pour la plupart des gestionnaires d'installations. L'externalisation de la gestion des installations peut potentiellement faire économiser de l'argent à votre organisation si elle est bien effectuée, mais elle peut également nuire à votre retour sur investissement si vous sous-traitez la mauvaise tâche au mauvais fournisseur externe au mauvais moment. La gestion des installations peut représenter […]

Qu'est-ce que la gestion des informations et des événements de sécurité (SIEM) ? La gestion des informations et des événements de sécurité (SIEM) est un système de cybersécurité qui vous offre une vue unifiée et simplifiée de vos données, une compréhension des activités de sécurité et des capacités opérationnelles afin que vous puissiez détecter, examiner et traiter efficacement les risques de sécurité. Cela combine la gestion des événements de sécurité (SEM) et les informations de sécurité […]

Toute entreprise doit accorder une grande priorité à la protection des données de ses clients contre les menaces Internet. Le simple fait d’installer le logiciel antivirus le plus récent a protégé votre entreprise contre ces menaces. Les entreprises ont besoin d’une protection supplémentaire pour lutter contre ces dangers, c’est pourquoi la sécurité informatique est un domaine en constante évolution. La détection et la réponse des points finaux (EDR) peuvent plus efficacement […]

Les mots les plus terrifiants à entendre pour tout responsable informatique sont « exploit zero-day », qui fait référence à une cyberattaque ciblant une faiblesse logicielle. Une fois la vulnérabilité logicielle identifiée, l'attaquant développe immédiatement un exploit et lance une attaque en l'utilisant. Les organisations doivent donc prendre des précautions pour se protéger des vulnérabilités dangereuses et doivent […]

Le nouvel Amazon EKS Anywhere est une option de déploiement. Les utilisateurs peuvent désormais créer et gérer des clusters Kubernetes sur leur propre infrastructure prise en charge par AWS. Les clients peuvent désormais utiliser des déploiements VMware/bare metal pour exploiter Amazon EKS Anywhere sur leur propre infrastructure sur site. En plus d'offrir des outils d'automatisation de l'administration des clusters, Amazon EKS Anywhere, un […]

Qu’est ce qu' Monitoring COMMUTATEUR CISCO ? Souhaitez-vous en savoir plus sur la surveillance des commutateurs Cisco à l'aide de Zabbix? Vous êtes au bon endroit, mais d'abord, apprenons-en plus sur ce commutateur CISCO, ce qu'il est, puis comment le surveiller avec ce logiciel open-source Zabbix. Cisco Switch Les commutateurs sont des composants essentiels […]

Les pare-feux modernes sont spécialement conçus pour se défendre contre ransomware – mais pour ce faire, il faut leur donner la possibilité de faire leur travail. Comme ransomware Les attaques deviennent plus ciblées, adaptées et furtives, capables de causer des ravages dans les organisations et leurs réseaux. Il est essentiel d'appliquer les meilleures pratiques pour tirer le meilleur parti de votre pare-feu. […]

Performance de l'application Monitoring, Qu'est-ce que tu racontes? Performances des applications Monitoring est un ensemble d'outils et de procédures qui permettent aux informaticiens de s'assurer que les applications utilisées par les consommateurs satisfont aux normes de performance et offrent une expérience utilisateur positive. APM garantit que les services sont livrés aux clients au niveau souhaité et détecte les erreurs et les anomalies avec […]

Piloté par les données ? De quoi parles-tu? Data Driven génère des données et analytics un élément essentiel de votre stratégie commerciale, de votre culture organisationnelle et de vos processus . Cela n'implique pas d'installer des applications et des outils, mais plutôt d'embaucher une équipe dédiée de professionnels des données, de s'engager dans un investissement important dans l'infrastructure de données et également de gérer un système de données ponctuel […]

FortiGate est l'un des NGFW (pare-feu de nouvelle génération) les plus populaires. L'objectif principal de ce projet est de créer un logiciel open source log monitoring plateforme dédiée à FortiGate basée sur les logs de ce firewall. Il est basé sur ELK, qui signifie Elasticsearch, Logstash et Kibana. Cela doit être considéré comme une alternative gratuite à Forti Analyser à partir d'un […]

La 5G est la prochaine génération de technologie cellulaire qui révolutionnera l’utilisation d’Internet. La 5G sera plus rapide que la 4G et plus fiable et efficace. Les entreprises ont recours au réseau privé 5G, un réseau local (LAN) privé construit à l'aide de la technologie cellulaire 5G et de la connectivité des appareils de pointe, pour répondre à la demande croissante de trafic réseau et […]

Pourquoi001 c'est l'informatique Monitoring et rapports essentiels au succès de votre entreprise ? Network monitoring est une activité informatique critique qui offre de nombreux avantages aux entreprises de toutes tailles. Il peut vous aider à économiser de l'argent sur les performances du réseau, la productivité du personnel et les dépenses d'infrastructure, et il est beaucoup plus stratégique que son nom ne l'indique. Ce […]

En raison de la croissance continue des logiciels dans le secteur technologique, les équipes de développement sont constamment sous pression pour répondre aux attentes croissantes des clients en matière d'applications professionnelles. Voici les attentes courantes : Amélioration des performances Ajout de nouvelles fonctionnalités Disponibilité et disponibilité assurées Le processus de développement logiciel traditionnel a évolué avec l'essor des applications basées sur le cloud. Plutôt que […]

Kubernetes résout bon nombre des difficultés liées aux réseaux de télécommunications 5G basés sur des logiciels. L'utilisation de Kubernetes par les opérateurs de télécommunications pour créer une infrastructure multi-environnements hautement automatisée avec diverses interfaces réseau dictera la manière dont les services 5G seront fournis. Sous la forme d’une application cloud native, la 5G permet également des vitesses de transmission de données auparavant inconcevables et des capacités de calcul à distance hautes performances. En terme […]

Parce que votre base de données est l’un des aspects les plus importants de votre entreprise, il est crucial de sélectionner le bon fournisseur de cloud et de transférer vos bases de données vers le cloud. La migration de votre organisation vers le cloud facilite l'administration et l'utilisation des avantages du cloud. Amazon Relational Database Service (Amazon RDS) est un Amazon Web Services […]

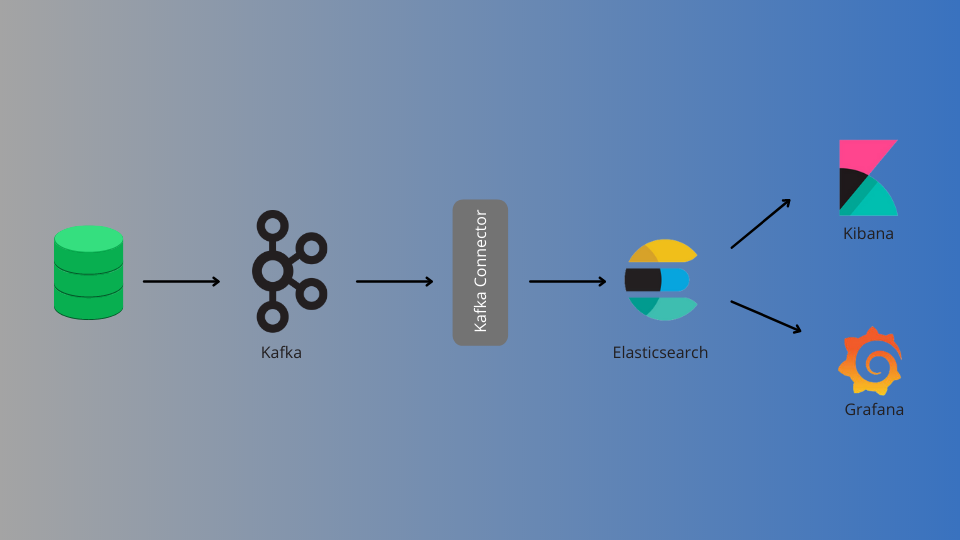

Dans le monde numérique d'aujourd'hui, les données en temps réel analytics et les informations sur l'intelligence d'affaires deviennent de plus en plus répandues. Données en temps réel analytics aide à rendre des jugements opportuns et pertinents. Nous verrons pourquoi Kafka est utilisé pour les données de streaming en temps réel analytics dans ce blog poste. Qu’est-ce que Kafka ? Kafka est un logiciel open source qui vous permet de stocker, lire et […]

Avoir un télécom Noc Sous-traité Le mot redouté… les temps d'arrêt ! est le problème le plus important pour tous ceux qui contrôlent un réseau de communication. Travailler avec un centre d'opérations réseau professionnel (NOC) un partenaire pour surveiller votre réseau est nécessaire. Lorsqu'ils sont correctement gérés, ces centres vous permettent d'être proactif et de répondre aux problèmes anticipés avant qu'ils ne surviennent. […]

Les entreprises de télécommunications doivent suivre les nouvelles avancées technologiques, rester compétitives dans l'un des secteurs les plus compétitifs au monde et se conformer à une multitude de réglementations. Le rôle des données analytics dans les télécommunications est de donner aux entreprises le moyen le plus simple d'extraire des informations de toutes leurs données. générera plus de revenus en utilisant un […]

Avant de vous inscrire à NOC services, voici quelques questions à considérer Qui est en charge des NOC et où se trouve-t-il ? Vérifiez toujours les détails de l'emplacement lorsque vous vous inscrivez à un NOC Prestations de service. Il est désormais courant parmi les prestataires de services sur le marché de dissimuler la localisation géographique de […]

Les temps d'arrêt coûtent 5,600 300 $ par minute, ce qui représente bien plus de XNUMX XNUMX $ par heure. Chaque organisation est soucieuse de réduire les coûts, mais le véritable coût des pannes de réseau est souvent négligé. Le coût global de la perte de productivité, de la perte de revenus et des coûts intangibles associés à une panne de réseau est le coût des temps d'arrêt du réseau. Considérez à quel point cela […]

Des données modernes et efficaces analytics sont essentiels au succès des entreprises numériques. Faire les premiers pas vers l'intégration de la littératie des données dans l'entreprise peut être effrayant. Même si les entreprises commencent à reconnaître les avantages financiers des données et analytics. En revanche, les organisations qui ne parviennent pas à exploiter correctement leurs actifs de données prendront du retard. […]

Apprenez à protéger votre entreprise contre les pirates informatiques et à empêcher les mauvais acteurs de causer des dommages s'ils accèdent à votre réseau. Votre entreprise gère des données sensibles, comme toutes les entreprises. La sécurité de vos données est une priorité absolue, qu'il s'agisse des informations personnelles de vos clients, des dossiers et comptes financiers de votre entreprise, ou de […]

Si vous voulez devenir un leader informatique à succès, vous devez cultiver un ensemble de caractéristiques qui profiteront à la fois à vous et à votre entourage. Les dirigeants de l’industrie et les gourous de la carrière se prononcent sur ce que […]

Les phases de mise en œuvre de l'application APM basée sur Kubernetes Cette deuxième partie traite de la phase de conception et de mise en œuvre de la solution basée sur Kubernetes et de ses détails. Nous verrons comment fonctionne le Déploiement d'un APM sur Kubernetes d'une autre manière nous verrons comment instrumenter un programme Go pour que […]

Log4j : une vulnérabilité critique que les attaquants font des milliers de tentatives pour exploiter

Une vulnérabilité majeure dans le populaire package de journalisation Java Log4j, appelé Log4Shell, découverte le 9 décembre 2021. CVE-2021-44228 est une vulnérabilité d'exécution de code à distance avec une gravité de 10 (le niveau de risque le plus élevé possible) qui permet à un attaquant de prendre contrôle total de toute machine compromise. Qu’est-ce que log4j ? La Fondation Apache a créé […]

Qu'est-ce que Kubernetes monitoring et le plus open source les outils utilisés ? Cette article montre comment le déploiement d'un Application Performance Monitoring (APM) pour une application basée sur Kubernetes fonctionne pour détecter et résoudre les problèmes liés à cette application. La notion de déploiement continu dans la technique DevOps revêt une importance particulière pour […]

Comprendre et mettre en œuvre un logiciel de sécurité peut être difficile. Cela peut rendre plus difficile l’utilisation et l’installation de conceptions sécurisées. Le logiciel WireGuard, quant à lui, s'efforce de nous rapprocher des solutions de sécurité. Son objectif est de fournir une connexion VPN robuste entre deux PC avec seulement quelques options de configuration. En effet, c’est […]

Les outils d'automatisation sont une technologie qui a eu un impact transformateur sur les administrateurs système. On peut citer Chef ou Puppet comme outils. Mais pendant longtemps, Ansible a été l’outil qui a remporté l’automatisation du combat contre les outils. Mais qu’est-ce qu’Ansible exactement ? L'administrateur doit se familiariser avec l'environnement de contrôle Ansible après avoir appris […]

Jetons un coup d'œil à ce qu'est un système de billetterie : un système de billetterie efficace est nécessaire pour répondre rapidement et efficacement aux demandes d'assistance informatique des utilisateurs. Les tickets, qui sont fréquemment inclus dans les logiciels d'assistance professionnels, permettent aux utilisateurs de demander de l'aide tout en documentant un incident informatique. La carte informatique ainsi créée est […]

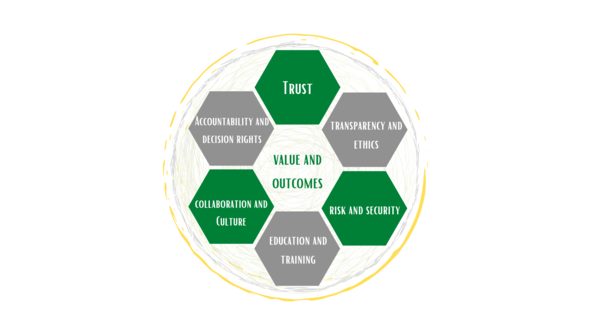

7 fondements clés des données modernes et Analytics Gouvernance Ceci article couvrira les 7 fondements clés des données modernes et Analytics La gouvernance, les faits ou chiffres et les informations stockées ou utilisées par un ordinateur sont appelés « données ». Ce sont des faits qui peuvent être évalués ou utilisés pour en savoir plus ou prendre de meilleures décisions. Le […]

Pour rester compétitif dans le monde des affaires en évolution rapide d'aujourd'hui, la capacité à gérer le changement est cruciale. La conduite du changement, qui implique monitoring l'enregistrement, l'évaluation, l'autorisation, la priorisation, la planification, les tests, la mise en œuvre, la documentation et l'examen des changements constituent une stratégie permettant de provoquer des changements à différents niveaux d'une organisation. Une procédure au sein de l'ITIL […]

Avoir ces trois outils et méthodologies à portée de main vous aidera à éviter les pannes de système à l'avenir : Ticketing, ITIL et Change Management. Les services de Facebook tels qu'Instagram, WhatsApp, Messenger et le réseau social lui-même ont été touchés par la panne mondiale. Après une panne de 6 heures, les réseaux sociaux et les messages sont de nouveau en ligne. le géant de l'Internet […]

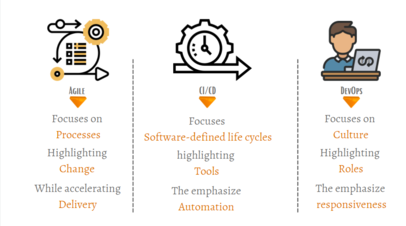

Agile, CI/CD et DevOps sont trois des termes les plus utilisés dans les cercles de développement et de test de logiciels. pour comprendre la différence, il est préférable de commencer par ce que signifient réellement ces termes. Dans ce blog, nous essaierons de découvrir certaines des différences majeures. · Qu'est-ce que CI/CD ? · Qu'est-ce qu'Agile ? · Qu'est-ce que DevOps ? · Différences […]

Grâce aux données, les entreprises sont en mesure de prendre des décisions éclairées qui peuvent avoir un impact significatif sur leur activité. Les entreprises devraient investir dans des solutions basées sur les données qui les aideront à mieux comprendre leur activité. Ou embauchez des experts qui peuvent fournir des informations exploitables à l’organisation. Des informations exploitables pour votre entreprise grâce à de nombreuses […]

Internet des objets (IoT) est la nouvelle technologie de l'information (TI) qui change radicalement notre façon de faire des affaires. Cependant, l'impact de l'Internet des objets dans le secteur manufacturier n'a pas encore été entièrement exploré. En effet, IoT est l'une des principales raisons du mouvement Industrie 4.0, car il permettra d'exploiter les données analytics et […]

Que vos données soient stockées dans le cloud ou sur site, l'automatisation et l'orchestration assurent le bon déroulement des processus métier complexes. Les équipes DevOps souhaitent travailler rapidement et vous souhaitez livrer plus rapidement, mais la plupart des entreprises souhaitent développer des outils permettant le partage entre les équipes et acquérir connaissance de l'échelle. C'est là que l'automatisation et l'orchestration [...]

Cybersécurité monitoring et la gestion des alertes peut identifier tout problème potentiel avant qu'il ne devienne un problème et intervenir pour le résoudre. La gestion proactive des alertes aide les entreprises à économiser du temps et de l'argent, en informant de toutes les alertes et en évitant de perdre des informations utiles dans l'énorme quantité d'informations. Aujourd'hui, de plus en plus d'entreprises […]

Avec des données analytics, vous pouvez comprendre ce que vos clients veulent et ont besoin. Vous pouvez également identifier des modèles de comportement des clients, prédire le comportement des clients et trouver des modèles pour de nouveaux produits et services. Données analytics est un processus qui vous permet d'extraire des informations à partir d'ensembles de données qui pourraient autrement être trop volumineux ou […]

- 1

- 2