Qu'est-ce que la gestion des informations et des événements de sécurité (SIEM) ?

Qu'est-ce que la gestion des informations et des événements de sécurité (SIEM) ?

La gestion des informations et des événements de sécurité (SIEM) est un système de cybersécurité qui vous offre une vue unifiée et simplifiée de vos données, une compréhension des activités de sécurité et des capacités opérationnelles afin que vous puissiez détecter, examiner et gérer efficacement les risques de sécurité.

Cela combine la gestion des événements de sécurité (SEM) et la gestion des informations de sécurité (SIM), deux systèmes existants, en une seule solution de gestion de la sécurité. Également inclus dans le SIEM SOAR moderne, qui automatise la réponse aux menaces, et dans l'UEBA, qui identifie les risques en fonction d'activités anormales. Ensemble, ces fonctionnalités permettent une identification et une réaction plus rapides aux événements ou incidents de sécurité dans un système informatique.

La technologie SIEM collecte les données des journaux d'événements provenant de nombreuses sources, les analyse en temps réel pour détecter toute activité différente de l'habituelle, puis prend les mesures nécessaires. En conséquence, SIEM offre aux entreprises une visibilité sur l’activité du réseau afin qu’elles puissent réagir rapidement aux cyberattaques potentielles et se conformer aux obligations réglementaires.

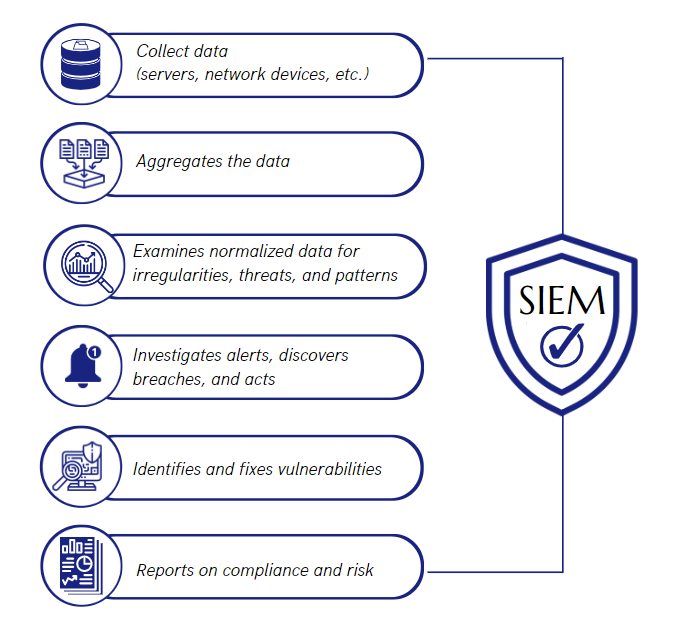

Comment fonctionne SIEM ?

Le logiciel SIEM collecte et organise les données de journaux capturées dans l'ensemble de l'infrastructure informatique, depuis les outils de réseau et de sécurité tels que les pare-feu et les logiciels antivirus jusqu'aux services et applications cloud. Ensuite, SIEM localise, classe et examine les occurrences et les événements.

Au final, un SIEM analytics fournit à de nombreuses unités commerciales et de gestion cruciales des alertes, des tableaux de bord et des rapports en temps réel. De plus, l'apprentissage automatique non supervisé est utilisé par les SIEM contemporains pour fournir une détection d'anomalie (comportement de l'utilisateur et de l'entité Analytics) sur les données de journal collectées.

Parmi les sources de données figurent :

Périphériques réseau : routeurs, commutateurs, ponts, points d'accès sans fil, modems, hubs

Serveurs : Web, proxy, messagerie, FTP

Dispositifs de sécurité : IDS/IPS, pare-feu, logiciels antivirus, dispositifs de filtrage de contenu

Applications : tout programme exécuté sur le matériel susmentionné

Solutions cloud et SaaS : logiciels et services hébergés hors site.

La menace Hudétection et détection

La clé de la gestion des aspects stratégiques, tactiques et opérationnels de la chasse aux menaces, dont aucun ne peut être négligé dans le paysage des menaces d'aujourd'hui, est l'utilisation d'un SIEM intelligent. Pour accroître la visibilité sur les menaces potentielles, détecter les vulnérabilités et renforcer la sécurité à mesure que l'organisation évolue, une intégration efficace du SIEM en tant que point focal travaillant avec les outils d'investigation des menaces est essentielle.

Temps de réponse réduit

Afin de permettre une identification rapide des événements impliquant des interactions avec des adresses IP douteuses ou malveillantes, SIEM peut utiliser la capacité de renseignement sur les menaces mondiales. L'identification rapide des vecteurs d'attaque et des interactions antérieures accélère le processus de traitement des risques environnementaux.

Visibilité en temps réel

La production de données par les organisations est à un niveau record. Les technologies SIEM doivent ingérer des données de toutes les sources, y compris le cloud et sur site, pour suivre l'augmentation des données afin de surveiller, détecter et réagir efficacement aux risques potentiels.

Les analystes auront une plus grande visibilité sur les activités et seront plus compétents pour identifier et contrer les menaces, plus une organisation peut offrir de données à son logiciel SIEM.

Réponse aux incidents

Au-delà de la sécurité fondamentale monitoring et le reporting, les SIEM modernes offrent plus. Ils donnent aux analystes la clarté dont ils ont besoin pour accélérer la prise de décision et les temps de réponse, une visualisation créative des données et un contexte métier judicieux pour les aider à mieux comprendre et agir en fonction des indications des données. Les équipes sont mieux à même de gérer les événements et d'améliorer leurs capacités à mesure que la réponse aux incidents devient plus sophistiquée.

Rapports et évaluation de la conformité

Pour de nombreuses entreprises, l'audit de conformité et le reporting sont une tâche cruciale mais difficile. Les systèmes SIEM réduisent considérablement la quantité de ressources nécessaires pour gérer ce processus en fournissant des audits en temps réel et des rapports à la demande sur la conformité réglementaire chaque fois que nécessaire.

Choisir une solution SIEM

De nombreuses options s'offrent à vous lorsque vient le temps de faire un choix. Les qualités les plus importantes à prendre en compte dans un SIEM lorsque vous comparez des outils sont les suivantes :

- En temps réel monitoring: Les attaques se produisent rapidement, et plus vous tardez à y répondre, plus elles causent de dégâts. Votre SIEM doit vous donner une image aérienne en temps réel de tout ce qui se passe sur votre réseau, y compris les activités liées aux utilisateurs, aux appareils et aux applications, ainsi que toute autre activité qui n'est pas particulièrement associée à une identité. Vous avez besoin monitoring des outils qui peuvent être utilisés avec n'importe quel ensemble de données sur site, basé sur le cloud ou hybride.

- Réponse à incident : Avant tout, un analyticsLe SIEM piloté par le client doit avoir des capacités de réponse automatique qui peuvent arrêter les cyberattaques au milieu d'elles. De plus, il devrait vous donner la possibilité de reconnaître les événements importants et leur état, de décrire leur gravité, de lancer une procédure de remédiation et de fournir un audit de la procédure complète menant à cet incident.

- Utilisateur monitoring: Certaines menaces peuvent être internes, soit parce que des personnes représentent réellement une menace, soit parce que leurs actions exposent l'entreprise à des menaces provenant de l'extérieur. Votre technologie SIEM doit, à tout le moins, inclure les utilisateurs monitoring qui examine les données d'authentification et d'accès, établit le contexte de l'utilisateur et émet des alertes en cas de comportement suspect et de transgression des réglementations d'entreprise et réglementaires.

- Renseignements sur les menaces : votre SIEM doit vous aider à localiser les menaces externes importantes, telles que les exploits zero-day reconnus et les menaces persistantes sophistiquées. Threat Intelligence vous permet non seulement de repérer les activités inhabituelles, mais également de détecter les failles de sécurité avant qu'elles ne soient exploitées, ainsi que de planifier des réponses et des corrections.

- Évolutivité : assurez-vous que le SIEM que vous avez choisi peut répondre à vos besoins actuels et futurs, en particulier à mesure que votre organisation se développe et que votre infrastructure informatique évolue.

La cybersécurité d'une organisation doit inclure le SIEM. Afin de rationaliser les opérations de sécurité, SIEM fournit aux équipes de sécurité un emplacement central pour collecter, combiner et analyser de grandes quantités de données provenant de l'ensemble d'une entreprise. En outre, il offre des fonctionnalités opérationnelles, notamment des tableaux de bord qui classent les activités de menace, les rapports de conformité et la gestion des incidents. Par conséquent, SIEM offre aux entreprises une visibilité sur l'activité du réseau afin qu'elles puissent réagir rapidement aux agressions présumées.

Zen Networks est un fournisseur leader de solutions informatiques avancées, spécialisé dans log monitoring, automatisation et DevOps.

Notre équipe d'experts propose une large gamme de services, y compris l'informatique monitoring, services cloud, solutions agiles et automatisation. Nous connaissons également bien l'installation et la mise en œuvre d'Elasticsearch, Logstask et Kibana sur Docker.

En tirant parti de notre vaste expertise dans le domaine et de nos technologies innovantes, nous permettons à nos clients d'optimiser leur infrastructure informatique et d'atteindre l'excellence opérationnelle. Nos solutions sont conçues pour aider les organisations de toutes tailles à rationaliser leurs processus, à améliorer leur efficacité et à réduire leurs coûts.

Nous vous invitons à profiter de notre service de consultation et de devis gratuit pour en savoir plus sur la manière dont nous pouvons aider votre organisation à atteindre ses objectifs informatiques. Contact contactez-nous maintenant pour planifier votre consultation et découvrir les avantages de travailler avec Zen Networks.

Auteur